|

por Tayler Duren

08 Marzo

2017

del Sitio Web

ZeroHedge

traducción parcial de

Antonio Fernández

08 Marzo 2017

del Sitio Web

ConjugandoAdjetivos

Versión original completa en ingles

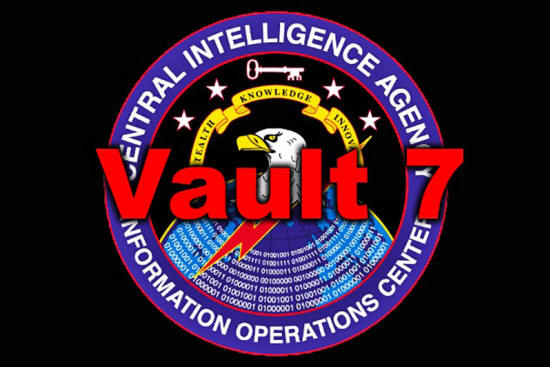

WikiLeaks ha publicado lo

que dice es la más grande liberación de documentos

confidenciales sobre

la CIA jamás publicada.

Incluye más de 8.000 documentos como parte de "Vault 7", una

serie de filtraciones, que supuestamente han surgido a partir

del Centro

de CyberInteligencia en Langley de la CIA, y que el

organigrama se puede ver en el

siguiente gráfico, que Wikileaks también ha

publicado:

Un total de 8.761 documentos han sido publicados como parte del

'Año Cero', la primera de una serie de fugas que la organización

denunciante ha apodado 'Vault 7'.

WikiLeaks dice que 'Year Zero' revela detalles del,

"programa de

piratería informática mundial encubierto de la CIA," incluyendo

"las armas" utilizadas contra los productos de la compañía,

incluyendo

"iPhone de Apple, Android de Google y Windows de Microsoft e

incluso televisores Samsung, convirtiéndolos en los

micrófonos ocultos".

WikiLeaks tuiteó la fuga, que afirma que provenía de una red en

el interior del Centro de Cyber Inteligencia en Langley,

Virginia.

Pero quizás lo que es más notable es la aparición otro

denunciante, tipo Snowden:

la fuente de la información dijo, según WikiLeaks en un

comunicado, que desean iniciar un debate público sobre la

"seguridad, creación, uso, la proliferación y el control

democrático de las armas cibernéticas".

Cuestiones políticas que deben ser debatidas en público

incluyen,

"si las capacidades de la piratería de la CIA exceden sus

facultades encomendadas y el problema de la supervisión

pública de la agencia ", afirma WikiLeaks lo que la fuente

dijo.

En la sección FAQ de la liberación, se ofrecen más detalles

sobre la magnitud de la fuga, que "abarca hasta el año 2016".

El período de tiempo cubierto en la última fuga se encuentra

entre los años 2013 y 2016, de acuerdo con las marcas de tiempo

de la CIA en los propios documentos.

En segundo lugar, WikiLeaks ha afirmado que no ha extraído toda

la fuga.

Entre las diversas técnicas perfiladas por WikiLeaks es "El

llanto del Ángel", desarrollado por los dispositivos integrados

de una rama de la CIA (EDB), que infesta los televisores

inteligentes, transformándolos en micrófonos ocultos.

Después de la infestación, "El llanto del Ángel" coloca el

televisor de destino en un modo de 'falso-Off', por lo que el

propietario falsamente cree que el televisor está apagado cuando

está encendido.

En el modo 'falso-Off' del televisor funciona como un error,

graba las conversaciones en la habitación y las envía a través

de Internet a un servidor encubierto de la CIA.

Como Kim Dotcom puso en Twitter,

"La CIA convierte los televisores inteligentes, iPhones,

consolas de juegos y muchos otros aparatos de consumo en

micrófonos abiertos", y ha añadido "la CIA transformó cada

PC de Microsoft Windows en el mundo en software espía. Puede

activar puertas traseras, incluso a través de la

actualización de Windows".

Dotcom también agregó que,

"Obama acusó a Rusia de ataques cibernéticos, y resulta que

su CIA resultó tiene activados todos los aparatos de consumo

de Internet en Rusia como dispositivos de escucha. ¡Guau!".

Julian Assange, editor de WikiLeaks declaró que,

"Hay un riesgo de proliferación extrema en el desarrollo de

armas cibernéticas".

Se pueden hacer comparaciones entre la proliferación

descontrolada de estas "armas", que resulta de la incapacidad

para contenerlas combinada con su alto valor de mercado y el

comercio mundial de armas.

Pero el significado de "Year Zero" va más allá de la posibilidad

de elegir entre la guerra cibernética y la ciberpaz.

La

divulgación también es excepcional desde el punto de vista

político, legal y forense.

Puntos clave de la liberación

Vault 7 hasta el momento

-

"Año Cero" introduce el alcance y la dirección del programa

de piratería encubierta global de la CIA, su arsenal de

software malicioso y de "zero day" docenas en armas contra

una amplia gama de productos estadounidenses y europeos de

la compañía que incluyen el iPhone de Apple, Android de

Google y Windows de Microsoft e incluso televisores de

Samsung, convirtiéndolos en micrófonos ocultos.

-

Wikileaks afirma que la CIA perdió el control de la mayor

parte de su arsenal de piratería informática incluyendo

malware, virus, troyanos, y "armas cibernéticas" llamadas "zero

day", sistemas de control remoto de malware y la

documentación asociada.

Esta extraordinaria colección, lo que equivale a más de

varios cientos de millones de líneas de código, da a su

poseedor la capacidad total de piratear al igual que la

CIA.

El archivo parece haber sido distribuido entre los antiguos

piratas informáticos del gobierno estadounidense y

contratistas de forma no autorizada, uno de los cuales ha

proporcionado a WikiLeaks partes del archivo.

-

A finales de 2016, la división de la piratería de la CIA,

que se inscribe formalmente bajo el Centro de la agencia de

Cyber Inteligencia (CCI), tenía más de 5000 usuarios

registrados y había producido más de mil sistemas de

hackers, troyanos, virus, y otras "armas" de software

malicioso.

Tal es la magnitud del compromiso de la CIA que en 2016, sus

hackers habían utilizado más código que se utiliza para

ejecutar Facebook.

-

La CIA había creado, en efecto, su "propia NSA" con menos

responsabilidad y sin explicar públicamente la cuestión de

si un gasto presupuestario tan masivo en la duplicación de

la capacidad de una agencia rival podía justificarse.

-

Una vez que un "arma" es "flexible" se puede propagar en

todo el mundo en cuestión de segundos, que pueden ser

utilizadas por los estados rivales, la mafia cibernética y

hackers adolescentes por igual.

-

En una declaración de la fuente a WikiLeaks, detalla la

necesidad urgente de discutir en público las implicaciones

políticas, incluyendo si las capacidades de la piratería de

la CIA exceden sus facultades encomendadas y el problema de

la supervisión pública de la agencia.

La fuente desea iniciar un debate público sobre la

seguridad, la creación, el uso, la proliferación y el

control democrático de las armas cibernéticas.

La CIA dirige iPhones, Androids, televisores inteligentes:

-

El malware y las herramientas de hacking son construidas por

la EDG (Grupo de Ingeniería de Desarrollo) de la CIA, un

grupo de desarrollo de software de dentro el CCI (Centro de

Inteligencia Cibernética), un departamento perteneciente a

la DDI de la CIA (Dirección de Innovación Digital).

El IDD es uno de los cinco principales directorios de la CIA

(véase este organigrama de la CIA para más detalles).

-

La creciente sofisticación de las técnicas de vigilancia ha

sido comparada con 1984 de George Orwell, pero "El llanto

del ángel", desarrollado por los dispositivos integrados de

la rama de la CIA (EDB), que infesta los televisores

inteligentes, transformándolos en micrófonos encubiertos, es

sin duda la más emblemática realización.

También los coches, lo que sugiere que la CIA puede tener un

papel en la

muerte de Michael Hastings:

-

A partir de octubre de 2014, la CIA también estaba

estudiando infectar los sistemas de control de vehículos

utilizados por los coches y camiones modernos.

-

El propósito de este control no se especifica, pero

permitiría la CIA llevar a cabo asesinatos casi

indetectables.

-

La CIA

también dirige un esfuerzo muy importante para infectar y

controlar a los usuarios de Microsoft Windows con su

malware.

Esto

incluye varias armas locales y a distancia llamada "zero

days", como el "Hammer Drill" que infecta a los programas

informáticos distribuidos en CD/DVD, causantes de

infecciones para los medios extraíbles, como memorias USB, o

sistemas para ocultar datos en imágenes o en las áreas de

disco encubiertas ("Brutal Kangaroo") y mantener sus

infestaciones de malware en marcha.

El consulado de Estados Unidos en Frankfurt es una base secreta

de hackers de la CIA:

-

Además de sus operaciones en Langley la CIA también utiliza

el consulado de Estados Unidos en Frankfurt como una base

secreta por sus hackers que abarca Europa, Oriente Medio y

África.

Los hackers de la CIA que operan en el consulado de

Frankfurt ("Centro de Cyber Intelligencia Europa" o CCIE)

poseen pasaportes diplomáticos ("black") del Departamento

de Estado.

Y algunas secciones clave de las FAQ:

-

¿Qué

período de tiempo cubre?

Los años entre 2013 y 2016. El orden de las páginas dentro

de cada nivel se determina por la fecha (la más antigua

primero).

Wikileaks ha obtenido última fecha de creación de la CIA /

modificación para cada página, pero éstos no figuran todavía

por razones técnicas. Por lo general, la fecha se puede

discernir del contenido y el orden de las páginas.

-

¿Qué es

la "Bóveda 7".

"Vault 7" es una importante colección de material sobre las

actividades de la CIA obtenidos por WikiLeaks.

-

¿Cuándo

se obtuvo cada parte de "Vault 7" obtuvo ?

La primera parte fue obtenida recientemente y abarca hasta

el 2016. Los detalles de las otras partes estarán disponible

en el momento de la publicación.

|